La diffusione delle comunicazioni via Internet ha spinto governi e

multinazionali a sviluppare metodi di sorveglianza sempre piu'

sofisticati.

Foto, luoghi visitati, contatti telefonici, emails, messaggi,

preferenze, vizi e virtù, sono diventate merci di scambio da vendere al

migliore offerente.

Dalla semplice "pubblicità individuale"

all"influenza politica mirata", diventa sempre piu' importante riuscire a

capire come gestire e proteggere se stessi e chi ci sta' intorno.

Ci siamo accorti di una mancanza di educazione fondamentale su come riconoscere/usare/difendersi dai tanti metodi usati per accederea alle informazioni.

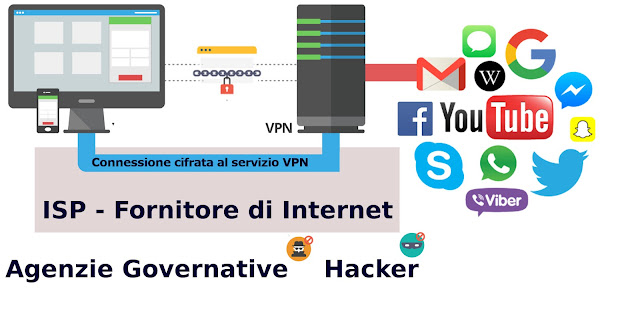

Vogliamo

quindi condividere un po' della nostre conoscenze nel proteggere la

propria identità su internet (anonimato), mantenere il controllo sui

nostri dati (privacy) e difendere i nostri computers da influenza

esterna (sicurezza)

Dove e' possibile, si cerchera' di tradurre termini Inglesi ed usare un

linguaggio semplice, ma molte sono parole "nuove" che hanno poco senso

quando tradotte in altre lingue.

Su ogni pagina, in alto, a destra, c'è un link che aprirà la prima versione del glossario/dizionario di termini usati spesso nell'ambito informatico, e specialmente nell'ambito della

privacy, anonimita' e sicurezza .

Sono solo un centinaia di termini/parole che potreste incontrare spesso.

Noterai che non e' possibile lasciare commenti.

Non e' per paura di critiche, trolls o menefreghismo.

Non c'e tempo (o voglia) al momento per moderare o rispondere.

Per domande pertinenti, preferiamo usare la IRC Webchat, nel canale

#opnewblood.it, link diretto:

PS Si assume l'uso di TorBrowser,

|

| fatti un favore, cambia il Nick prima di premere START |

NO doxing, NO carding, NO cracking, NO RATting, NO spamming, NO scamming

Niente di illegale o relativo ad "attacchi" o "OPerazioni" verra' incoraggiato, insegnato o distribuito.

Quando menzionato, software con capacita' offensive, sarà in via generale e teorica, nell'ambito del "PenTesting" e "Ethical hacking" e/o per dimostrare come difendersi da malware, exploit e attacchi al browser, etcetera, etcetera, etcetera,.